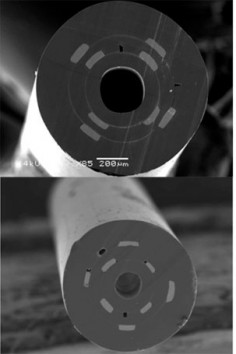

Pierwsze optyczne obliczenia kwantowe

4 września 2009, 11:41Dwaj doktoranci z Centrum Fotoniki Kwantowej University of Bristol, Alberto Politi i Jonathan Matthews, przeprowadzili eksperyment, podczas którego dokonali pierwszych w historii obliczeń z użyciem kwantowego optycznego układu scalonego.

Pouczająca zabawa w chowanego

1 września 2009, 12:03Zabawa w chowanego, gra w Half-Life 2 i praca policji mają ze sobą więcej wspólnego, niż mogłoby się wydawać. Dzięki badaniu metod ukrywania i szukania obiektów przez dorosłych, dotąd skupiano się raczej na dzieciach i zwierzętach, można ulepszyć zarówno środowiska wirtualne, jak i narzędzia stosowane przez organy ścigania.

Oszczędny routing

18 sierpnia 2009, 10:41Badacze z MIT-u i Carnegie Mellon uważają, że przedsiębiorstwa mogą zaoszczędzić nawet 40% kosztów energii, jeśli tylko będą na bieżąco monitorowały jej ceny i przetwarzały dane tam, gdzie jest ona najtańsza.

Fototkanina

10 lipca 2009, 12:41Naukowcy z MIT-u opracowali wrażliwą na światło tkaninę, która działa jak aparat fotograficzny. W przyszłości będzie można wyprodukować z niej np. mundur, a noszący go żołnierz, dzięki umieszczonemu przy hełmie wyświetlaczowi, będzie mógł na bieżąco śledzić to, co dzieje się z tyłu lub z boku.

Komputer-naukowiec

3 kwietnia 2009, 15:10Naukowcy z Cornell University stworzyli program, dzięki któremu komputer jest w stanie wykorzystać dane z obserwacji do stworzenia ogólnego prawa. To, co dotychczas było efektem pracy genialnych umysłów, stało się dostępne dla maszyn.

Microsoft uspokaja

2 stycznia 2009, 13:06Specjaliści Microsoftu postanowili skomentować doniesienia o udanym ataku na MD5 i możliwości podrobienia cyfrowych certyfikatów. Twierdzą, że nie stanowi to większego niebezpieczeństwa dla użytkowników Sieci, gdyż badacze nie opublikowali szczegółów na temat swojej techniki, a bez nich atak nie może zostać powtórzony.

Niebezpieczny Internet

30 grudnia 2008, 17:55Niezależni kalifornijscy specjaliści ds. bezpieczeństwa, we współpracy z ekspertami z holenderskiego Centrum Wiskunde & Informatica (CWI), uniwersytetu technicznego w Eindhoven (TU/e) oraz szwajcarskiego EPFL odkryli lukę w powszechnie wykorzystywanych w Internecie cyfrowych certyfikatach.

Powstanie nowe SHA

31 października 2008, 15:13Dzisiaj upływa termin składania propozycji nowej funkcji skrótu (Secure Hash Algorithm), służącej do zabezpieczania elektronicznych danych, na potrzeby amerykańskich agend rządowych. Nową funkcję, podobnie jak poprzednie SHA-1 i SHA-2 zamówił Narodowy Instytut Standardów i Technologii (NIST).

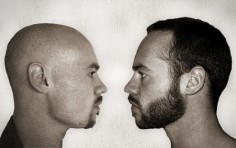

Co do jednego włosa

31 października 2008, 12:29Naukowcy z CSIRO Mathematical and Information Sciences w Sydney nawiązali współpracę z brytyjską firmą i stworzyli oprogramowanie, dzięki któremu z dużą dokładnością można policzyć włosy znajdujące się na danym fragmencie skóry. Wg nich, przyda się ono przy określaniu skuteczności zarówno zabiegów przywracających owłosienie (terapii łysienia), jak i polegających na pozbywaniu się go (depilacja).

Program zajrzy pod ubranie

28 października 2008, 10:57Naukowcy z Brown University stworzyli program komputerowy, który, jako pierwszy w historii, potrafi dokładnie określić kształt ludzkiego ciała na podstawie zdjęć czy filmów. Program taki może znaleźć zastosowanie w wielu dziedzinach życia.

« poprzednia strona następna strona » … 20 21 22 23 24 25 26 27 28